1

| 为实现程序指令的顺序执行,CPU (1)中的值将自动加1。 |

| A. 指令寄存器(IR) |

| B. 程序计数器(PC) |

| C. 地址寄存器(AR) |

| D. 指令译码器(ID) |

2

某计算机系统由下图所示的部件构成,假定每个部件的千小时可靠度都为R,则该系统的千小时可靠度为(2)。 |

| A. R+2R/4 |

| B. R+R2/4 |

| C. R(1-(1-R)2) |

| D. R(1-(1-R)2)2 |

3

| 以下关于计算机系统中断概念的叙述中,正确的是(3)。 |

| A. 设备提出的中断请求和电源掉电都是可屏蔽中断 |

| B. 由I/O设备提出的中断请求和电源掉电都是不可屏蔽中断 |

| C. 由I/O设备提出的中断请求是可屏蔽中断,电源掉电是不可屏蔽中断 |

| D. 由I/O设备提出的中断请求是不可屏蔽中断,电源掉电是可屏蔽中断 |

4

|

A.  |

B.  |

C.  |

D.  |

5

| 计算机指令一般包括操作码和地址码两部分,为分析执行一条指令,其(5)。 |

| A. 操作码应存入指令寄存器(IR),地址码应存入程序计数器(PC) |

| B. 操作码应存入程序计数器(PC),地址码应存入指令寄存器(IR) |

| C. 操作码和地址码都应存入指令寄存器(IR) |

| D. 操作码和地址码都应存入程序计数器(PC) |

6

| 关于64位和32位微处理器,不能以2倍关系描述的是(6)。 |

| A. 通用寄存器的位数 |

| B. 数据总线的宽度 |

| C. 运算速度 |

| D. 能同时进行运算的位数 |

7

| Outlook Express作为邮件代理软件有诸多优点,以下说法中,错误的是(7)。 |

| A. 可以脱机处理邮件 |

| B. 可以管理多个邮件账号 |

| C. 可以使用通讯簿存储和检索电子邮件地址 |

| D. 不能发送和接收安全邮件 |

8

| 杀毒软件报告发现病毒Macro.Melissa,由该病毒名称可以推断病毒类型是(8),这类病毒主要感染目标是(9)。 |

| A. 文件型 |

| B. 引导型 |

| C. 目录型 |

| D. 宏病毒 |

9

| 杀毒软件报告发现病毒Macro.Melissa,由该病毒名称可以推断病毒类型是(8),这类病毒主要感染目标是(9)。 |

| A. EXE或COM可执行文件 |

| B. Word或Excel文件 |

| C. DLL系统文件 |

| D. 磁盘引导区 |

10

| 两个以上的申请人分别就相同内容的计算机程序的发明创造,先后向国务院专利行政部门提出申请,(10)可以获得专利申请权。 |

| A. 所有申请人均 |

| B. 先申请人 |

| C. 先使用人 |

| D. 先发明人 |

11

| 王某是一名程序员,每当软件开发完成后均按公司规定完成软件文档,并上交公司存档,自己没有留存。因撰写论文的需要,王某向公司要求将软件文档原本借出复印,但遭到公司拒绝,理由是该软件文档属于职务作品,著作权归公司。以下叙述中,正确的是(11) 。 |

| A. 该软件文档属于职务作品,著作权归公司 |

| B. 该软件文档不属于职务作品,程序员享有著作权 |

| C. 该软件文档属于职务作品,但程序员享有复制权 |

| D. 该软件文档不属于职务作品,著作权由公司和程序员共同享有 |

12

| 在ISO制定并发布的MPEG系列标准中,(12)的音、视频压缩编码技术被应用到VCD中,(13)标准中的音、视频压缩编码技术被应用到DVD中,(14)标准中不包含音、视频压缩编码技术。 |

| A. MPEG-1 |

| B. MPEG-2 |

| C. MPEG-7 |

| D. MPEG-21 |

13

| 在ISO制定并发布的MPEG系列标准中,(12)的音、视频压缩编码技术被应用到VCD中,(13)标准中的音、视频压缩编码技术被应用到DVD中,(14)标准中不包含音、视频压缩编码技术。 |

| A. MPEG-1 |

| B. MPEG-2 |

| C. MPEG-4 |

| D. MPEG-21 |

14

| 在ISO制定并发布的MPEG系列标准中,(12)的音、视频压缩编码技术被应用到VCD中,(13)标准中的音、视频压缩编码技术被应用到DVD中,(14)标准中不包含音、视频压缩编码技术。 |

| A. MPEG-1 |

| B. MPEG-2 |

| C. MPEG-4 |

| D. MPEG-7 |

15

| 基于构件的软件开发,强调使用可复用的软件“构件”来设计和构建软件系统,对所需的构件进行合格性检验、(15),并将它们集成到新系统中。 |

| A. 规模度量 |

| B. 数据验证 |

| C. 适应性修改 |

| D. 正确性测试 |

16

| 采用面向对象方法开发软件的过程中,抽取和整理用户需求并建立问题域精确模型的过程叫(16)。 |

| A. 面向对象测试 |

| B. 面向对象实现 |

| C. 面向对象设计 |

| D. 面向对象分析 |

17

| 使用白盒测试方法时,应根据(17)和指定的覆盖标准确定测试数据。 |

| A. 程序的内部逻辑 |

| B. 程序结构的复杂性 |

| C. 使用说明书 |

| D. 程序的功能 |

18

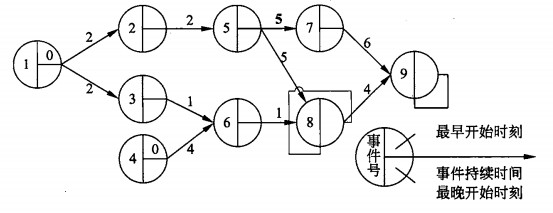

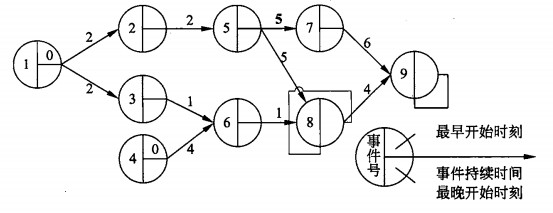

进度安排的常用图形描述方法有Gantt图和PERT图。Gantt图不能清晰地描述(18):PERT图可以给出哪些任务完成后才能开始另一些任务。下图所示的PERT图中,事件6的最晚开始时刻是(19)。 |

| A. 每个任务从何时开始 |

| B. 每个任务到何时结束 |

| C. 每个任务的进展情况 |

| D. 各任务之间的依赖关系 |

19

进度安排的常用图形描述方法有Gantt图和PERT图。Gantt图不能清晰地描述(18):PERT图可以给出哪些任务完成后才能开始另一些任务。下图所示的PERT图中,事件6的最晚开始时刻是(19)。 |

| A. 0 |

| B. 3 |

| C. 10 |

| D. 11 |

20

| 若某整数的16位补码为FFFFh (H表示十六进制),则该数的十进制值为(20)。 |

| A. 0 |

| B. -1 |

| C. 216-1 |

| D. -216+1 |

21

|

A.  |

B.  |

C.  |

D.  |

22

| 编译程序对C语言源程序进行语法分析时,可以确定(22)。 |

| A. 变量是否定义(或声明) |

| B. 变量的值是否正确 |

| C. 循环语句的执行次数 |

| D. 循环条件是否正确 |

23

| 如果系统采用信箱通信方式,当进程调用Send原语被设置成“等信箱”状态时,其原因是(23)。 |

| A. 指定的信箱不存在 |

| B. 调用时没有设置参数 |

| C. 指定的信箱中无信件 |

| D. 指定的信箱中存满了信件 |

24

| 若在系统中有若干个互斥资源R, 6个并发进程,每个进程都需要2个资源R,那么使系统不发生死锁的资源R的最少数目为(24). |

| A. 6 |

| B. 7 |

| C. 9 |

| D. 12 |

25

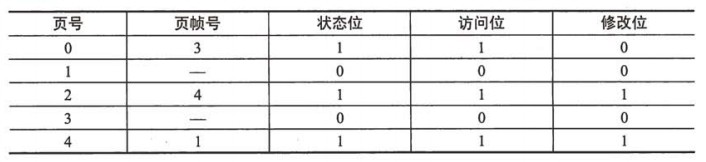

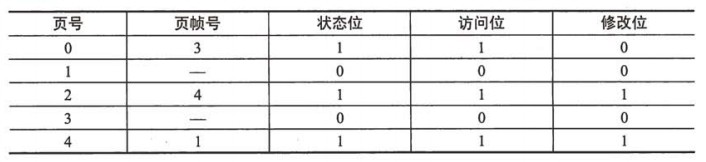

某进程有5个页面,页号为0〜4,页面变换表如下所示。表中状态位等于0和1分 别表示页面不在内存或在内存。若系统给该进程分配了3个存储块,当访问的页面3不在内存时,应该淘汰表中页号为(25)的页面。假定页面大小为4KB,逻辑地址为十六进制2C25H,该地址经过变换后,其物理地址应为十六进制(26)。 |

| A. 0 |

| B. 1 |

| C. 2 |

| D. 4 |

26

某进程有5个页面,页号为0〜4,页面变换表如下所示。表中状态位等于0和1分 别表示页面不在内存或在内存。若系统给该进程分配了3个存储块,当访问的页面3不在内存时,应该淘汰表中页号为(25)的页面。假定页面大小为4KB,逻辑地址为十六进制2C25H,该地址经过变换后,其物理地址应为十六进制(26)。 |

| A. 2C25H |

| B. 4096H |

| C. 4C25H |

| D. 8C25H |

27

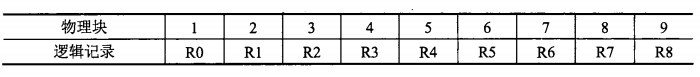

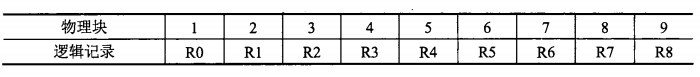

假设某磁盘的每个磁道划分成9个物理块,每块存放1个逻辑记录。逻辑记录R0, R1,…,R8存放在同一个磁道上,记录的安排顺序如下表所示: 如果磁盘的旋转速度为27ms/周,磁头当前处在R0的开始处。若系统顺序处理这些记录,使用单缓冲区,每个记录处理时间为3ms,则处理这9个记录的最长时间为(27):若对信息存储进行优化分布后,处理9个记录的最少时间为(28)。 |

| A. 54ms |

| B. 108ms |

| C. 222ms |

| D. 243ms |

28

假设某磁盘的每个磁道划分成9个物理块,每块存放1个逻辑记录。逻辑记录R0, R1,…,R8存放在同一个磁道上,记录的安排顺序如下表所示: 如果磁盘的旋转速度为27ms/周,磁头当前处在R0的开始处。若系统顺序处理这些记录,使用单缓冲区,每个记录处理时间为3ms,则处理这9个记录的最长时间为(27):若对信息存储进行优化分布后,处理9个记录的最少时间为(28)。 |

| A. 27ms |

| B. 54ms |

| C. 108ms |

| D. 216ms |

29

| 对于一个大型软件来说,不加控制地变更很快就会引起混乱。为有效地实现变更控制,需借助于配置数据库和基线的概念。(29)不属于配置数据库。 |

| A. 开发库 |

| B. 受控库 |

| C. 信息库 |

| D. 产品库 |

30

| 软件设计时需要遵循抽象、模块化、信息隐蔽和模块独立原则。在划分软件系统模块时,应尽量做到(30)。 |

| A. 高内聚高耦合 |

| B. 高内聚低耦合 |

| C. 低内聚高耦合 |

| D. 低内聚低耦合 |

31

| 能力成熟度集成模型CMMI是CMM模型的最新版本,它有连续式和阶段式两种表示方式。基于连续式表示的CMMI共有6个(0〜5)能力等级,每个能力等级对应到一个一般目标以及一组一般执行方法和特定方法,其中能力等级(31)主要关注过程的组织标准化和部署。 |

| A. 1 |

| B. 2 |

| C. 3 |

| D. 4 |

32

| 统一过程(UP)定义了初启阶段、精化阶段、构建阶段、移交阶段和产生阶段,每个阶段以达到某个里程碑时结束,其中(32)的里程碑是生命周期架构。 |

| A. 初启阶段 |

| B. 精化阶段 |

| C. 构建阶段 |

| D. 移交阶段 |

33

| 程序的三种基本控制结构是(33)。 |

| A. 过程、子程序和分程序 |

| B. 顺序、选择和重复 |

| C. 递归、堆栈和队列 |

| D. 调用、返回和跳转 |

34

| (34)不属于软件配置管理的活动。 |

| A. 变更标识 |

| B. 变更控制 |

| C. 质量控制 |

| D. 版本控制 |

35

| 一个功能模块Ml中的函数F1有一个参数需要接收指向整型的指针,但是在功能模块M2中调用F1时传递了一个整型值,在软件测试中,(35)最可能测出这一问题。 |

| A. M1的单元测试 |

| B. M2的单元测试 |

| C. M1和M2的集成测试 |

| D. 确认测试 |

36

某程序的程序图如下图所示,运用McCabe度量法对其进行度量,其环路复杂度是(36)。 |

| A. 4 |

| B. 5 |

| C. 6 |

| D. 8 |

37

| 以下关于面向对象继承的叙述中,错误的是(37)。 |

| A. 继承是父类和子类之间共享数据和方法的机制 |

| B. 继承定义了一种类与类之间的关系 |

| C. 继承关系中的子类将拥有父类的全部属性和方法 |

| D. 继承仅仅允许单重继承,即不允许一个子类有多个父类 |

38

| 不同的对象收到同一消息可以产生完全不同的结果,这一现象叫做(38)。绑定是—个把过程调用和响应调用所需要执行的代码加以结合的过程。在一般的程序设计语言中,绑定是在编译时进行的,叫做(39);而(40)则是在运行时进行的,即一个给定的过程调用和代码的结合直到调用发生时才进行的。 |

| A. 继承 |

| B. 多态 |

| C. 动态绑定 |

| D. 静态绑定 |

39

| 不同的对象收到同一消息可以产生完全不同的结果,这一现象叫做(38)。绑定是—个把过程调用和响应调用所需要执行的代码加以结合的过程。在一般的程序设计语言中,绑定是在编译时进行的,叫做(39);而(40)则是在运行时进行的,即一个给定的过程调用和代码的结合直到调用发生时才进行的。 |

| A. 继承 |

| B. 多态 |

| C. 动态绑定 |

| D. 静态绑定 |

40

| 不同的对象收到同一消息可以产生完全不同的结果,这一现象叫做(38)。绑定是—个把过程调用和响应调用所需要执行的代码加以结合的过程。在一般的程序设计语言中,绑定是在编译时进行的,叫做(39);而(40)则是在运行时进行的,即一个给定的过程调用和代码的结合直到调用发生时才进行的。 |

| A. 继承 |

| B. 多态 |

| C. 动态绑定 |

| D.

静态绑定 |

41

| (41)不是面向对象分析阶段需要完成的。 |

| A. 认定对象 |

| B. 组织对象 |

| C. 实现对象及其相互关系 |

| D. 描述对象间的相互作用 |

42

| 以下关于面向对象设计的叙述中,错误的是(42)。 |

| A. 面向对象设计应在面向对象分析之前,因为只有产生了设计结果才可对其进行分析 |

| B. 面向对象设计与面向对象分析是面向对象软件过程中两个重要的阶段 |

| C. 面向对象设计应该依赖于面向对象分析的结果 |

| D. 面向对象设计产生的结果在形式上可以与面向对象分析产生的结果类似,例如都可以使用UML表达 |

43

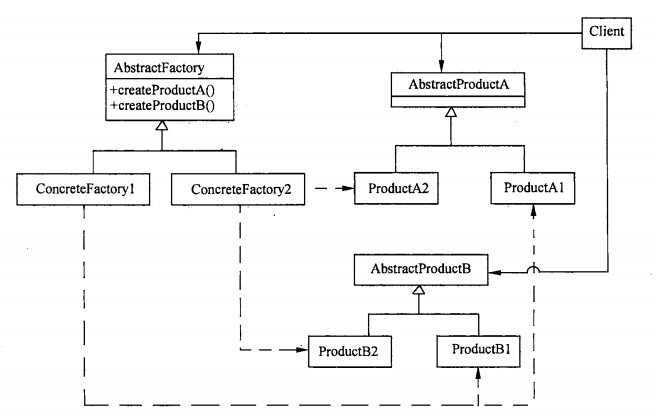

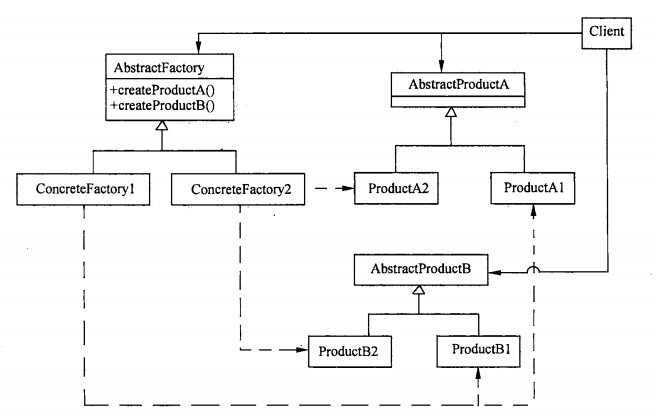

下列UML类图表示的是(43)设计模式。关于该设计模式的叙述中,错误的是 (44)。 |

| A. 工厂方法 |

| B. 策略 |

| C. 抽象工厂 |

| D. 观察者 |

44

下列UML类图表示的是(43)设计模式。关于该设计模式的叙述中,错误的是 (44)。 |

| A. 提供创建一系列相关或相互依赖的对象的接口,而无需指定这些对象所属的具体类 |

| B. 可应用于一个系统要由多个产品系列中的一个来配置的时候 |

| C. 可应用于强调一系列相关产品对象的设计以便进行联合使用的时候 |

| D. 可应用于希望使用已经存在的类,但其接口不符合需求的时候 |

45

| UML类图中类与类之间的关系有五种:依赖、关联、聚合、组合与继承。若类A需要使用标准数学函数类库中提供的功能,那么类A与标准类库提供的类之间存在(45) 关系;若类A中包含了其他类的实例,且当类A的实例消失时,其包含的其他类的实例也消失,则类A和它所包含的类之间存在(46)关系:若类A的实例消失时,其他类的实例仍然存在并继续工作,那么类A和它所包含的类之间存在(47)关系。 |

| A. 依赖 |

| B. 关联 |

| C. 聚合 |

| D. 组合 |

46

| UML类图中类与类之间的关系有五种:依赖、关联、聚合、组合与继承。若类A需要使用标准数学函数类库中提供的功能,那么类A与标准类库提供的类之间存在(45) 关系;若类A中包含了其他类的实例,且当类A的实例消失时,其包含的其他类的实例也消失,则类A和它所包含的类之间存在(46)关系:若类A的实例消失时,其他类的实例仍然存在并继续工作,那么类A和它所包含的类之间存在(47)关系。 |

| A. 依赖 |

| B. 关联 |

| C. 聚合 |

| D. 组合 |

47

| UML类图中类与类之间的关系有五种:依赖、关联、聚合、组合与继承。若类A需要使用标准数学函数类库中提供的功能,那么类A与标准类库提供的类之间存在(45) 关系;若类A中包含了其他类的实例,且当类A的实例消失时,其包含的其他类的实例也消失,则类A和它所包含的类之间存在(46)关系:若类A的实例消失时,其他类的实例仍然存在并继续工作,那么类A和它所包含的类之间存在(47)关系。 |

| A. 依赖 |

| B. 关联 |

| C. 聚合 |

| D. 组合 |

48

| 以下关于高级语言程序的编译和解释的叙述中,正确的是(48)。. |

| A. 编译方式下,可以省略对源程序的词法分析、语法分析 |

| B. 解释方式下,可以省略对源程序的词砝分析、语法分析 |

| C. 编译方式下,在机器上运行的目标程序完全独立于源程序 |

| D. 解释方式下,在机器上运行的目标程序完全独立于源程序 |

49

| 标记语言用一系列约定好的标记来对电子文档进行标记,以实现对电子文档的语义、结构及格式的定义。(49)不是标记语言。 |

| A. HTML |

| B. XML |

| C. WML |

| D. PHP |

50

| 对于正规式0*(10*1)*0*,其正规集中字符串的特点是(50) 。 |

| A. 开头和结尾必须是0 |

| B. 1必须出现偶数次 |

| C. 0不能连续出现 |

| D. 1不能连续出现 |

51

| 确定系统边界和关系规范化分别在数据库设计的(51)阶段进行。 |

| A. 需求分析和逻辑设计 |

| B. 需求分析和概念设计 |

| C. 需求分析和物理设计 |

| D. 逻辑设计和概念设计 |

52

|

A.  |

B.  |

C.  |

D.  |

53

某销售公司数据库的零件P (零件号,零件名称,供应商,供应商所在地,库存量) 关系如下表所示,其中同一种零件可由不同的供应商供应,一个供应商可以供应多种零件。零件关系的主键为(53)。 查询各种零件的平均单价、最高单价与最低单价之间差距的SQL语句为:  该关系存在冗余以及插入异常和删除异常等问题,为了解决这一问题需要将零件关系分解为(56)。 |

| A. 零件号,零件名称 |

| B. 零件号,供应商 |

| C. 零件号,供应商所在地 |

| D. 供应商,供应商所在地 |

54

某销售公司数据库的零件P (零件号,零件名称,供应商,供应商所在地,库存量) 关系如下表所示,其中同一种零件可由不同的供应商供应,一个供应商可以供应多种零件。零件关系的主键为(53)。 查询各种零件的平均单价、最高单价与最低单价之间差距的SQL语句为:  该关系存在冗余以及插入异常和删除异常等问题,为了解决这一问题需要将零件关系分解为(56)。 |

| A. 零件名称,AVG (单价),MAX (单价)-MIN (单价) |

| B. 供应商,AVG (单价),MAX (单价)-MIN (单价) |

| C. 零件名称,AVG单价,MAX单价-MIN单价 |

| D. 供应商,AVG单价,MAX单价-MIN单价 |

55

某销售公司数据库的零件P (零件号,零件名称,供应商,供应商所在地,库存量) 关系如下表所示,其中同一种零件可由不同的供应商供应,一个供应商可以供应多种零件。零件关系的主键为(53)。 查询各种零件的平均单价、最高单价与最低单价之间差距的SQL语句为:  该关系存在冗余以及插入异常和删除异常等问题,为了解决这一问题需要将零件关系分解为(56)。 |

| A. ORDER BY 供应商 |

| B. ORDER BY 零件号 |

| C. GROUP BY 供应商 |

| D. GROUP BY 零件号 |

56

某销售公司数据库的零件P (零件号,零件名称,供应商,供应商所在地,库存量) 关系如下表所示,其中同一种零件可由不同的供应商供应,一个供应商可以供应多种零件。零件关系的主键为(53)。 查询各种零件的平均单价、最高单价与最低单价之间差距的SQL语句为:  该关系存在冗余以及插入异常和删除异常等问题,为了解决这一问题需要将零件关系分解为(56)。 |

| A. P1(零件号,零件名称,单价)、P2 (供应商,供应商所在地,库存量) |

| B. P1(零件号,零件名称)、P2 (供应商,供应商所在地,单价,库存量) |

| C. P1(零件号,零件名称)、P2 (零件号,供应商,单价,库存量)、 P3(供应商,供应商所在地) |

| D. P1(零件号,零件名称)、P2 (零件号,单价,库存量)、 P3(供应商,供应商所在地)、P4 (供应商所在地,库存量) |

57

| 对n个元素的有序表A[1..n]进行二分(折半)查找(除2取商时向下取整),查找元素A[i] 时,最多与A中的(57)个元素进行比较。 |

| A. n |

B.  |

| C. n/2 |

D.  |

58

设有如下所示的下三角矩阵A[0..8,0..8],将该三角矩阵的非零元素(即行下标不小于列下标的所有元素)按行优先压缩存储在数组M[1..m]中,则元素A[i,j]( 0≤i≤8,j≤i)存储在数组M的(58)中。 |

A.  |

B.  |

C.  |

D.  |

59

| 若用n个权值构造一棵最优二叉树(哈夫曼树),则该二叉树的结点总数为(59)。 |

| A. 2n |

| B. 2n-1 |

| C. 2n+1 |

| D. 2n+2 |

60

| 栈是一种按“后进先出”原则进行插入和删除操作的数据结构,因此,(60)必须用栈。 |

| A. 实现函数或过程的递归调用及返回处理时 |

| B. 将一个元素序列进行逆置 |

| C. 链表结点的申请和释放 |

| D. 可执行程序的装入和卸载 |

61

| 对以下四个序列用直接插入排序方法由小到大进行排序时,元素比较数最少的是 (61). |

| A. 89,27,35,78,41,15 |

| B. 27,35,41,16,89,70 |

| C. 15,27,46,40,64,85 |

| D. 90,80,45,38,30,25 |

62

| 对于哈希表,如果将装填因子a定义为表中装入的记录数与表的长度之比,那么向表中加入新记录时,(62). |

| A. a的值随冲突次数的增加而递减 |

| B. a越大发生冲突的可能性就越大 |

| C. a等于1时不会再发生冲突 |

| D. a低于0.5时不会发生冲突 |

63

| 用关键字序列10、20、30、40、50构造的二叉排序树(二叉査找树)为(63)。 |

A.  |

B.  |

C.  |

D.  |

64

若某算法在问题规模为n时,其基本操作的重复次数可由下式表示,则该算法的时间复杂度为(64)。 |

| A. O(n) |

| B. O(n2) |

| C. O(logn) |

| D. O(nlogn) |

65

| 若对一个链表最常用的操作是在末尾插入结点和删除尾结点,则采用仅设尾指针的单向循环链表(不含头结点)时,(65)。 |

| A. 插入和删除操作的时间复杂度都为O(1) |

| B. 插入和删除操作的时间复杂度都为O(n) |

| C. 插入操作的时间复杂度为O(1),删除操作的时间复杂度为O(n) |

| D. 插入操作的时间复杂度为O(n),删除操作的时间复杂度为O(1) |

66

| IP地址块222.125.80.128/26包含了(66)个可用主机地址,其中最小地址是(67), 最大地址是(68)。 |

| A. 14 |

| B. 30 |

| C. 62 |

| D. 126 |

67

| IP地址块222.125.80.128/26包含了(66)个可用主机地址,其中最小地址是(67), 最大地址是(68)。 |

| A. 222.125.80.128 |

| B. 222.125.80.129 |

| C. 222.125.80.159 |

| D. 222.125.80.160 |

68

| IP地址块222.125.80.128/26包含了(66)个可用主机地址,其中最小地址是(67), 最大地址是(68)。 |

| A. 22.125.80.128 |

| B. 222.125.80.190 |

| C. 222.125.80.192 |

| D. 222.125.80.254 |

69

| 以下HTML代码中,创建指向邮箱地址的链接正确的是(69)。 |

| A. <a href=”email:test@test.com”>test@test.com</a> |

| B. <a href=”emailto:test@test.com”>test@test.com</a> |

| C. <a href=”mail:test@test.com”>test@test.com</a> |

| D. <a href=”mailto:test@test.com”>test@test.com</a> |

70

| POP3服务默认的TCP端口号是(70) 。 |

| A. 20 |

| B. 25 |

| C. 80 |

| D. 110 |

71

| Observe that for the programmer, as for the chef, the urgency of the patron (顾客)may govern the scheduled completion of the task, but it cannot govern the actual completion. An omelette (煎鸡蛋),promised in two minutes, may appear to be progressing nicely. But when it has not set in two minutes, the customer has two choices—waits or eats it raw. Software customers have had (71) choices. Now I do not think software (72) have less inherent courage and firmness than chefs, nor than other engineering managers. But false (73) to match the patron’s desired date is much more common in our discipline than elsewhere in engineering. It is very (74) to make a vigorous, plausible, and job risking defense of an estimate that is derived by no quantitative method, supported by little data, and certified chiefly by the hunches of the managers. Clearly two solutions are needed. We need to develop and publicize productivity figures, bug-incidence figures, estimating rules, and so on. The whole profession can only profit from (75) such data. Until estimating is on a sounder basis, individual managers will need to stiffen their backbones and defend their estimates with the assurance that their poor hunches are better than wish derived estimates. |

| A. no |

| B. the same |

| C. other |

| D. lots of |

72

| Observe that for the programmer, as for the chef, the urgency of the patron (顾客)may govern the scheduled completion of the task, but it cannot govern the actual completion. An omelette (煎鸡蛋),promised in two minutes, may appear to be progressing nicely. But when it has not set in two minutes, the customer has two choices—waits or eats it raw. Software customers have had (71) choices. Now I do not think software (72) have less inherent courage and firmness than chefs, nor than other engineering managers. But false (73) to match the patron’s desired date is much more common in our discipline than elsewhere in engineering. It is very (74) to make a vigorous, plausible, and job risking defense of an estimate that is derived by no quantitative method, supported by little data, and certified chiefly by the hunches of the managers. Clearly two solutions are needed. We need to develop and publicize productivity figures, bug-incidence figures, estimating rules, and so on. The whole profession can only profit from (75) such data. Until estimating is on a sounder basis, individual managers will need to stiffen their backbones and defend their estimates with the assurance that their poor hunches are better than wish derived estimates. |

| A. testers |

| B. constructors |

| C. managers |

| D. architects |

73

| Observe that for the programmer, as for the chef, the urgency of the patron (顾客)may govern the scheduled completion of the task, but it cannot govern the actual completion. An omelette (煎鸡蛋),promised in two minutes, may appear to be progressing nicely. But when it has not set in two minutes, the customer has two choices—waits or eats it raw. Software customers have had (71) choices. Now I do not think software (72) have less inherent courage and firmness than chefs, nor than other engineering managers. But false (73) to match the patron’s desired date is much more common in our discipline than elsewhere in engineering. It is very (74) to make a vigorous, plausible, and job risking defense of an estimate that is derived by no quantitative method, supported by little data, and certified chiefly by the hunches of the managers. Clearly two solutions are needed. We need to develop and publicize productivity figures, bug-incidence figures, estimating rules, and so on. The whole profession can only profit from (75) such data. Until estimating is on a sounder basis, individual managers will need to stiffen their backbones and defend their estimates with the assurance that their poor hunches are better than wish derived estimates. |

| A. tasks |

| B. jobs |

| C. works |

| D. scheduling |

74

| Observe that for the programmer, as for the chef, the urgency of the patron (顾客)may govern the scheduled completion of the task, but it cannot govern the actual completion. An omelette (煎鸡蛋),promised in two minutes, may appear to be progressing nicely. But when it has not set in two minutes, the customer has two choices—waits or eats it raw. Software customers have had (71) choices. Now I do not think software (72) have less inherent courage and firmness than chefs, nor than other engineering managers. But false (73) to match the patron’s desired date is much more common in our discipline than elsewhere in engineering. It is very (74) to make a vigorous, plausible, and job risking defense of an estimate that is derived by no quantitative method, supported by little data, and certified chiefly by the hunches of the managers. Clearly two solutions are needed. We need to develop and publicize productivity figures, bug-incidence figures, estimating rules, and so on. The whole profession can only profit from (75) such data. Until estimating is on a sounder basis, individual managers will need to stiffen their backbones and defend their estimates with the assurance that their poor hunches are better than wish derived estimates. |

| A. easy |

| B. difficult |

| C. simple |

| D. painless |

75

| Observe that for the programmer, as for the chef, the urgency of the patron (顾客)may govern the scheduled completion of the task, but it cannot govern the actual completion. An omelette (煎鸡蛋),promised in two minutes, may appear to be progressing nicely. But when it has not set in two minutes, the customer has two choices—waits or eats it raw. Software customers have had (71) choices. Now I do not think software (72) have less inherent courage and firmness than chefs, nor than other engineering managers. But false (73) to match the patron’s desired date is much more common in our discipline than elsewhere in engineering. It is very (74) to make a vigorous, plausible, and job risking defense of an estimate that is derived by no quantitative method, supported by little data, and certified chiefly by the hunches of the managers. Clearly two solutions are needed. We need to develop and publicize productivity figures, bug-incidence figures, estimating rules, and so on. The whole profession can only profit from (75) such data. Until estimating is on a sounder basis, individual managers will need to stiffen their backbones and defend their estimates with the assurance that their poor hunches are better than wish derived estimates. |

| A. sharing |

| B. excluding |

| C. omitting |

| D. ignoring |

,